借阅:28人

借阅:28人

收藏:0人

收藏:0人

Metasploit渗透测试手册

- 查看机读格式

ISBN/ISSN:978-7-115-32383-5

价格:CNY49.00

出版:北京 人民邮电出版社 ,2013.09

载体形态:226页 图 ;24cm

简介:《Metasploit渗透测试手册》总共分为10章,前两章对Metasploit及信息收集与扫描进行简单介绍;第3章介绍使用Metasploit对操作系统漏洞进行攻击渗透;第4章介绍使用Metasploit进行客户端漏洞攻击和防病毒软件规避;第5章、第6章介绍非常重要的Meterpreter,并演示了利用该工具探索已攻陷目标机器的情况;第7章、第8章分别介绍框架中模块和漏洞利用代码的使用问题;第9章介绍Armitage;第10章介绍社会工程工具包的使用问题。

中图分类号:TP393.08-62

责任者:辛格 著 王一 译

-

评分:

-

加入暂存架

加入暂存架

豆瓣内容简介:

豆瓣作者简介:

| 分馆名 | 馆藏部门 | 图书条码 | 索书号 | 登录号 | 卷期 | 状态 |

| A | 自然科学书库(雁塔校区图书馆4层) | 03391799 | TP393.08-62/5 | 03391799 | 在架可借 | |

| A | 计算机/自动化 图书借阅空间(长安校区图书馆2楼) | 03391801 | TP393.08-62/5 | 03391801 | 在架可借 | |

| A | 计算机/自动化 图书借阅空间(长安校区图书馆2楼) | 03391800 | TP393.08-62/5 | 03391800 | 在架可借 | |

| A | 计算机/自动化 图书借阅空间(长安校区图书馆2楼) | 03391802 | TP393.08-62/5 | 03391802 | 在架可借 |

| 序号 | 图书条码 | 索书号 | 登录号 | 藏书部门 | 流通状态 | 年卷期 | 装订册 | 装订方式 | 装订颜色 |

| 类型 | 说明 | URL |

| 评 论 |

评分:

发表

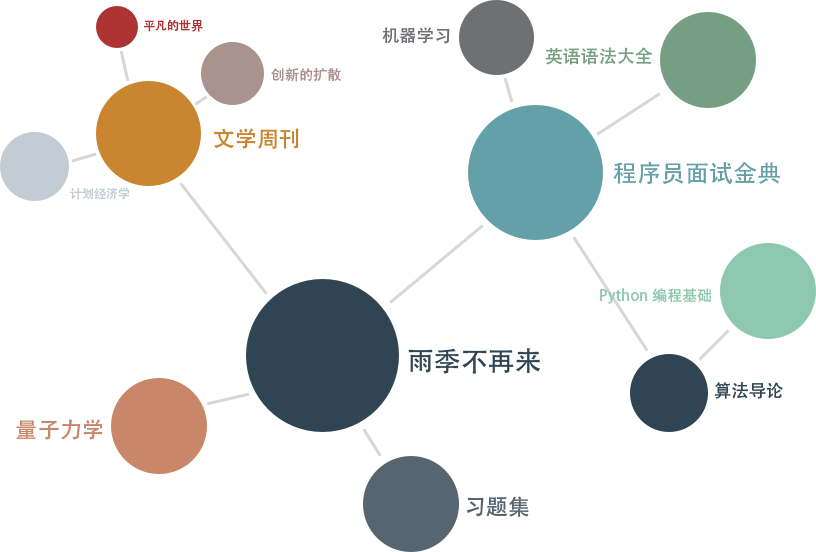

借阅关系图

热门检索信息

扫描图书信息

扫描图片信息到手机上,便于查找书架!

借阅趋势

相关资源

相关图书